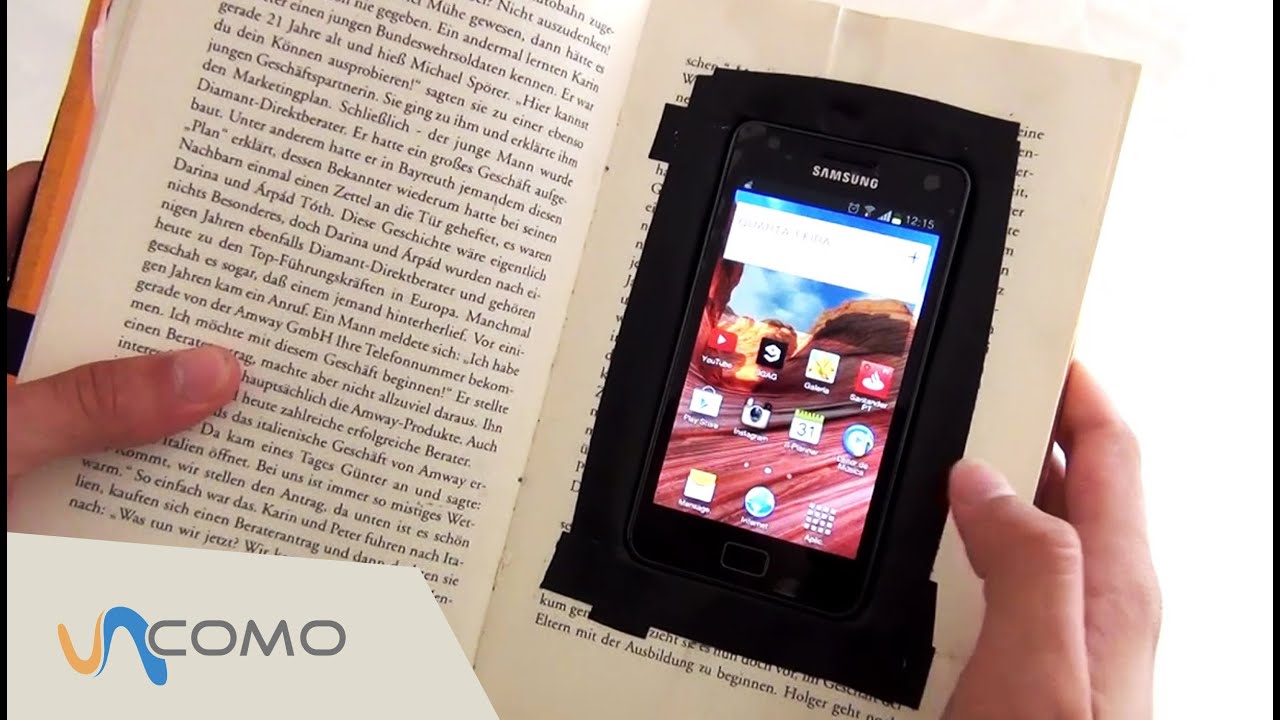

Cómo envolver un teléfono celular para no ser detectado. Más información aquí, que no es una recomendación para proteger su dispositivo móvil

Para evitar sustos y proteger su teléfono inteligente, se deben seguir algunas recomendaciones.

- Mantenga el software actualizado.

- Proteger nuestros datos personales.

- Prevención de cualquier mensaje sospechoso.

- PRECAUCIÓN Cuando se conecte a las redes WiFi.

- En caso de pérdida o robo.

- Ir a sitios web oficiales.

- Antivirus.

Algunos consejos para proteger dispositivos

- Verifique la configuración de red Wi-Fi.

- Verifique las contraseñas de los dispositivos.

- Use diferentes contraseñas para cada dispositivo.

- Asegúrese de que las contraseñas sean robustas.

- Verifique la configuración de privacidad y seguridad.

Se recomienda utilizar un código de bloqueo de pantalla, con estándar, números u otro sistema; y cifre la información para proteger el contenido de nuestro teléfono inteligente, si se pierde o roba.

Cómo evitarlo

- Mantenga un antivirus actualizado.

- Comprar e instalar aplicaciones en tiendas oficiales.

- Apague Bluetooth cuando no se use.

- Tiene contraseñas seguras para acceder al dispositivo.

- Copias de seguridad para restaurar el sistema cuando sea necesario.

Qué tecnología se utiliza para proteger el monitoreo y la gestión de dispositivos móviles

MDM es una solución que utiliza el software como un componente para proporcionar dispositivos móviles mientras protege los activos de una organización, como los datos. Las organizaciones practican MDM aplicando software, procesos y políticas de seguridad en dispositivos móviles y para su uso.

¿Qué tipo de seguridad es el más apropiado para proteger un dispositivo?

Datos en cifrado.

A medida que nos referimos a los datos, su cifrado es esencial para proteger la información corporativa almacenada en el dispositivo y el enviado, en este caso, también es aconsejable tener una VPN -.Bloquear el acceso a su teléfono Android

- Abra la configuración del teléfono.

- Ir a la sección de seguridad.

- Ingrese datos biométricos o bloque de teléfono (el nombre dependerá de su capa de personalización).

- Seleccione el método que se utilizará en su teléfono (huella, PIN…����.

- Registre este método.

- Confirmar.

Defensa básica contra amenazas móviles

Sus dispositivos no solo deben realizar los últimos parches de seguridad, sino que también deben usar características de seguridad modernas, como cifrado completo del sistema, contraseñas más seguras o requisitos de PIN y autenticación biométrica.

Cómo saber si se robaron datos personales

Solicite y revise sus informes de crédito.

Cuentas registradas en su nombre que no reconoce cómo la suya puede ser un signo de robo de identidad. Haga clic aquí para aprender a solicitar sus informes de crédito gratuitos.

Consejos de seguridad para proteger su cuenta de WhatsApp

- Nunca comparte su código de registro o verifica el PIN en dos pasos con otros.

- Active dos pasos y proporcione una dirección de correo electrónico y si olvida su PIN.

- Establecer código en el dispositivo.

Abra la aplicación de configuración del teléfono. Seguridad de prensa. En la parte superior, verá el estado de seguridad del dispositivo y la cuenta de Google.- Google o Apple Store y Windows Marketplace: MDM bloqueará a sus empleados para instalar nuevas aplicaciones o que estas aplicaciones puedan comprometer su seguridad.

La solución de administración de Ivanti Mobile Mobile (MDM) es una plataforma de seguridad móvil que protege los datos en dispositivos móviles, aplicaciones y almacenamiento en la nube, así como el movimiento de datos a medida que se mueve entre redes corporativas, dispositivos y repositorio de almacenamiento.

Elimine toda la información del dispositivo para evitar que caigan en malas manos. Bloquee la opción de apagado, para que siempre continúe. Genere una copia de seguridad automáticamente, para que tengamos una versión más nueva de la información de nuestro dispositivo.

¿Cuáles son las tres acciones para usar los dispositivos de forma segura?

10 consejos para mantener nuestra seguridad celular

- Habilite el acceso a su dispositivo a través de PIN (número de identificación personal) y un código de uso para su uso.

- Haga una copia de seguridad de los datos del dispositivo.

- Verifique que la información transmitida o recibida esté libre de malware.

A continuación hay varios pasos simples que puede seguir para proteger su red y en los enrutadores inalámbricos:

- Evite el uso de contraseña predeterminada.

- No permita que el dispositivo inalámbrico indique su presencia.

- Cambiar el nombre SSID del dispositivo.

- Imagina los datos.

Es un mecanismo de asalto por el cual un grupo de personas controla. A partir de ahí, solicita a sus contactos proporcionados o roban directamente los datos personales y las cuentas bancarias de la víctima.

Un ladrón de identidad puede usar su nombre e información para:

- Compre cosas con sus tarjetas de crédito.

- Obtenga nuevas tarjetas de crédito.

- Abra una factura de teléfono, electricidad o gas.

- Robar su reembolso de impuestos.

- Obtener atención médica.

Si es la sesión abierta, cualquier persona que acceda a esta computadora puede ver todas sus conversaciones y personificarla. Además, alguien también puede estar espiando en su cuenta de WhatsApp que acaba de tomar su teléfono móvil desbloqueado en un error.

Cómo saber cuando WhatsApp pirateaste

Cuando inicia sesión en WhatsAppWeb, su teléfono recibirá una notificación al instante. Entonces, si ve esta notificación y no fue el que verifica el inicio de sesión, sabrá que alguien está invadiendo su WhatsApp en ese momento.Cómo ver dispositivos que tienen acceso a la cuenta

- Vaya a su cuenta de Google.

- En el panel de navegación izquierda, seleccione Security.

- En el panel de sus dispositivos, seleccione Administrar todos los dispositivos.

- Verá los dispositivos que ha acordado con su cuenta de Google durante las últimas semanas.

Comenzamos a dejar en claro que Google Photos no es público, es decir, a menos que decida compartir una foto, video o álbum, solo usted puede verlas en la aplicación y cada vez que tenga sincronización de carpetas habilitada en el dispositivo.Proceso a través del cual se registra un usuario en el sistema, dejando datos personales (nombre, teléfono, dirección, etc..) y/o biométrico (foto de la cara, huella digital, foto de iris, etc..����

Las organizaciones realizan MDM aplicando software, procesos y políticas de seguridad en dispositivos móviles y controlan su uso. Además de administrar el suministro de inventario y dispositivos, las soluciones MDM protegen las aplicaciones, los datos y el contenido del dispositivo.

Cómo proteger mis datos personales

- Use contraseñas seguras con mayúsculas, minúsculas, números y símbolos.

- Use el modo de incógnito para que sus contraseñas y su historial de navegación no se mantengan.

- No use la misma contraseña para los sitios a los que accede y las redes sociales.